Un cheval de Troie est une sorte de logiciel malveillant qui est dissimulé pour ressembler davantage à un logiciel autorisé. Les pirates créent des codes de Troie pour établir une connexion avec le système de la victime et obtenir un accès illégal aux données sans le consentement de l’utilisateur. Le plus souvent, les pirates piégent les utilisateurs victimes par des pratiques d’ingénierie des médias sociaux pour installer et exécuter des chevaux de Troie dans le système infecté.

Les pirates créent donc une porte dérobée pour accéder à distance au système infecté à partir d’un système malveillant. De cette façon, les cyber-voleurs peuvent espionner les activités du système de la victime et atteindre les données sensibles de l’utilisateur.  ; Avec les chevaux de Troie, les pirates peuvent supprimer, modifier, bloquer et copier des données. Virus du cheval de Troie peut également permettre aux pirates d’interférer avec les performances du système, provoquant des perturbations et l’écran bleu des décès. Cependant, les chevaux de Troie ne sont pas censés se reproduire comme les virus et les vers informatiques.

Modus operandi des chevaux de Troie

Les trojans sont des codes malveillants qui sont développés et installés par le pirate sur les applications, programmes ou fichiers vulnérables. Une fois les chevaux de Troie installés, ils ont l’intention d’infecter les autres fichiers associés au système de la victime. L’auteur du logiciel malveillant est également capable de recueillir des informations sensibles importantes sur le système infecté et parvient à prendre le contrôle du fonctionnement complet du système à l’origine de l’incident.

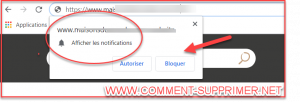

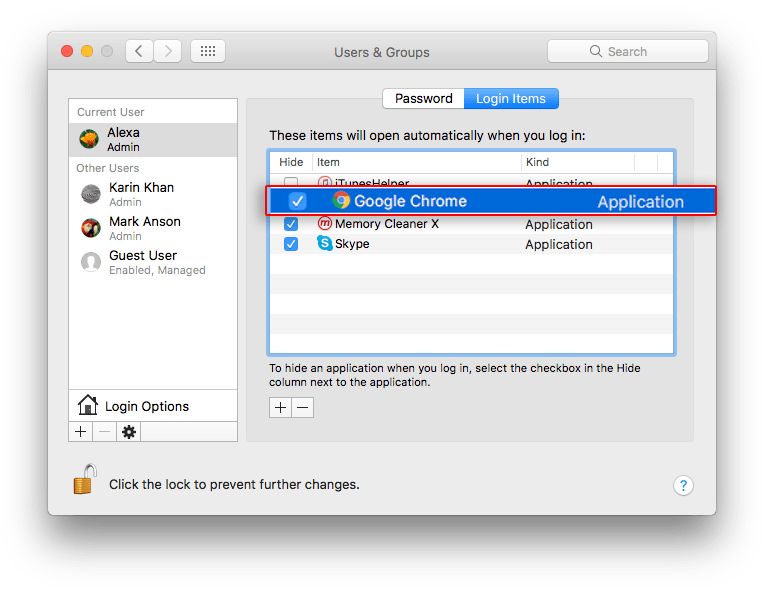

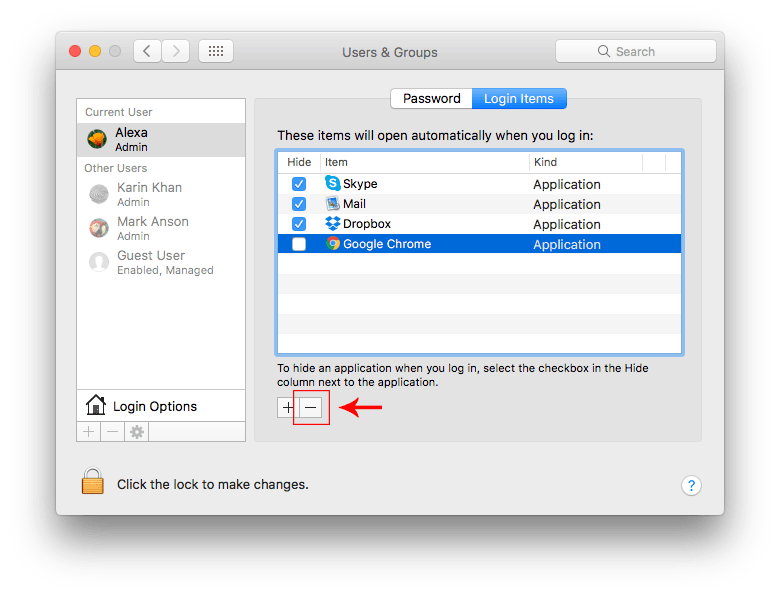

Les auteurs de logiciels malveillants trouvent des moyens de convaincre les utilisateurs de télécharger le cheval de Troie principalement par le biais de courriers électroniques d’hameçonnage. Une fois le programme exécuté, le serveur de Troie s’installe et commence à fonctionner instantanément dès que le système est mis sous tension.

Chiffres de Troie de différents types

Rootkit :

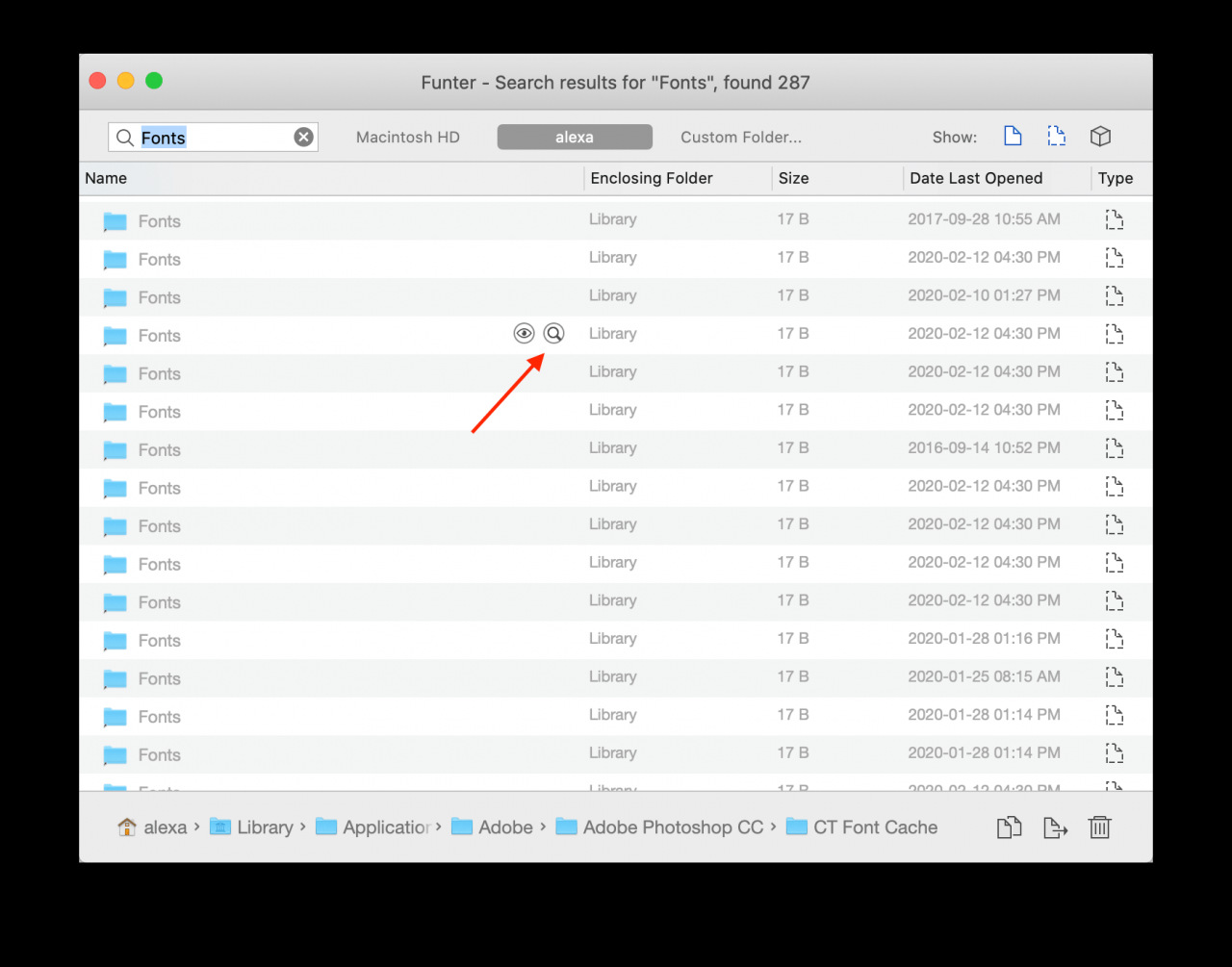

Ces types de chevaux de Troie sont développés pour cacher les activités du système dans votre système. L’objectif principal des rootkits est d’échapper à la détection par les utilisateurs et donc de permettre un séjour plus long et de provoquer plus d’infection sur le système cible.

Trojan à porte dérobée:

Ce type de cheval de Troie crée une porte dérobée vers l’ordinateur victime pour établir une connexion avec le système hébergeant le malware. Cela permet au pirate de prendre le contrôle du système de la victime à distance et de surveiller les activités impliquées dans le système. Il permet également de télécharger des données sensibles par tout programme tiers et peut provoquer le vol de données ou d’identité.

DDoS attaque Trojan :

- Infostealer Trojan: Il est conçu et développé pour extraire toutes les données de votre système infecté.

- Trojan d’accès à distance: C’est un type de cheval de Troie utilisé par les pirates pour prendre le contrôle de l’ordinateur de la victime à distance. Il est plus couramment utilisé pour espionner les activités des utilisateurs cibles.

- Mailfinder Trojan: Ce type de cheval de Troie infecte le système et cherche à trouver des adresses électroniques qui ont été archivées sur le dispositif.

- Trojan banker: L’objectif principal de ce type de cheval de Troie est de voler des documents bancaires tels que les relevés de compte, les dernières transactions et tous les enregistrements relatifs aux comptes bancaires des utilisateurs cibles.

Preuve avec prévention

Mettre en œuvre les meilleures pratiques de sécurité pour prévenir tout type d’attaque de Troie

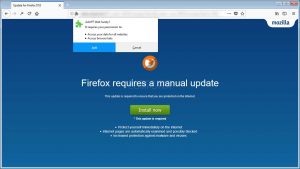

- S’assurer que le logiciel du système d’exploitation est à jour, car les logiciels obsolètes sont vulnérables aux attaques de sécurité. Il est également essentiel de s’assurer que les autres logiciels installés dans le système sont à jour avec les derniers correctifs publiés par les fournisseurs de logiciels.

- S’assurer de mettre en œuvre des analyses programmées sur une base régulière pour vérifier s’il y a des traces d’infection par des logiciels malveillants. Automatiser le processus d’analyse à des intervalles réguliers définis.

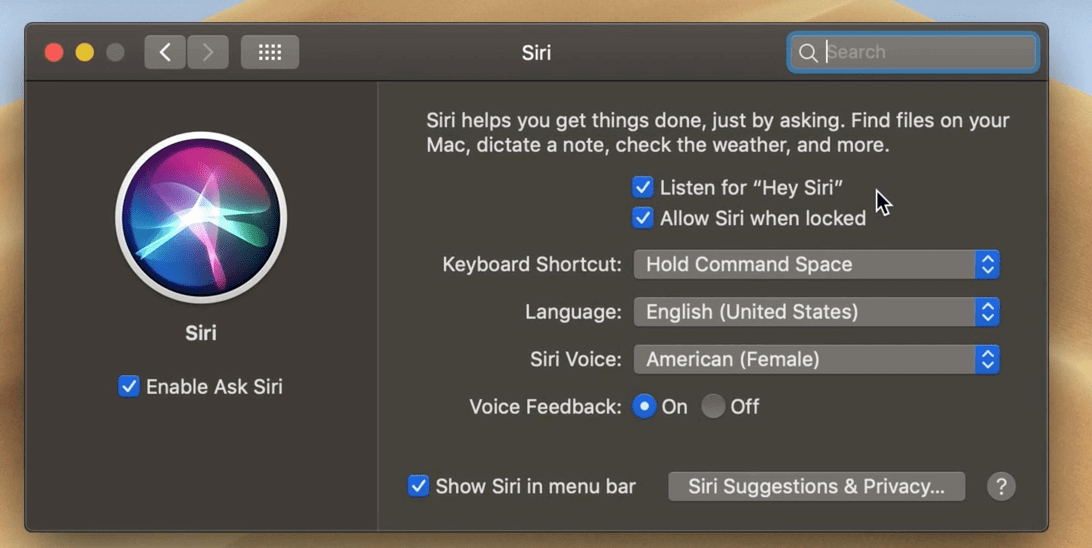

- Installer un système efficace suite de sécurité comme Antivirus qui combine les meilleures caractéristiques de sécurité comme la protection par refus par défaut, la technologie de bac à sable automatique, la protection sur mesure, l’antivirus basé sur le cloud, l’analyse des logiciels espions, la liste blanche basée sur le cloud et des alertes plus personnalisées.

- Incorporer l’utilisation de mots de passe uniques et complexes.

- Méfiez-vous des pièces jointes suspectes. Veillez à analyser d’abord les pièces jointes avant de les ouvrir.

Comment se protéger des chevaux de Troie

Installez un logiciel antivirus efficace pour offrir une protection instantanée aux ordinateurs portables, Mac, tablettes, smartphones et PC contre les attaques basées sur des chevaux de Troie. Les produits Antivirus sont disponibles pour sécuriser les appareils Windows, les mobiles Android, les appareils Linux et les appareils iOS.

Lire aussi: